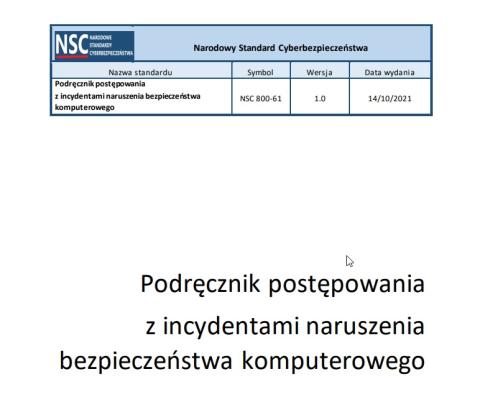

Kto już czytał "Podręcznik postępowania z incydentami naruszenia bezpieczeństwa komputerowego"?

Fajnie, że w końcu w polskiej przestrzeni "około regulacyjnej" #CyberSec pojawiają się publikacje rodem z #NIST

Mam nadzieję, osoby odpowiedzialne za #ITSec w sektorze publicznym nie będą na mnie już dziwnie patrzeć gdy wspominam o standardach #NIST : "Panie, ale to w Ameryce a nie u nas" 😉

Z mojego poletka zachęcam do:

"Czas wykorzystany na obsługę incydentu. W przypadku każdego zdarzenia, czas można mierzyć na kilka sposobów:

– Całkowita ilość pracy poświęconej na incydent;

– Czas, który upłynął od początku incydentu do jego wykrycia, do wstępnej oceny skutków oraz do każdego etapu procesu obsługi incydentu (np. powstrzymanie, odtworzenie);

– Ile czasu zajęło zespołowi reagowania na incydenty udzielenie odpowiedzi na wstępne zgłoszenie incydentu;

– Ile czasu zajęło zgłoszenie incydentu kierownictwu oraz w razie potrzeby odpowiednim podmiotom zewnętrznym (np. CSIRT poziomu krajowego).

Oprócz wykorzystywania tych wskaźników do mierzenia sukcesu zespołu, organizacje mogą również uznać za przydatne okresowe audytowanie programów reagowania na incydenty.

Audyty zidentyfikują problemy i niedociągnięcia, które można następnie poprawić. Audyt reagowania na incydenty powinien co najmniej oceniać następujące elementy pod kątem obowiązujących przepisów, reguł i ogólnie przyjętych praktyk:

- Zasady, plany i procedury reagowania na incydenty.

- Narzędzia i zasoby.

- Model i struktura zespołu.

- Szkolenia i edukacja osób zajmujących się incydentami.

- Dokumentacja i raporty dotyczące incydentów.

- Mierniki sukcesu omówione wcześniej w tym rozdziale"

Kolejny ciekawy fragment:

"W niektórych przypadkach niektóre organizacje przekierowują atakującego do środowiska izolowanego (ang. sandboxing), jako formę powstrzymywania, w celu monitorowania aktywność atakującego, oraz zebrania dodatkowych dowodów. Zespół reagowania na

incydenty powinien omówić tę strategię ze swoim działem prawnym, aby określić, czy jest ona prawnie wykonalna. Nie należy stosować innych sposobów monitorowania aktywności atakującego niż środowisko izolowane. Jeśli organizacja posiada wiedzę, że system został

naruszony i zezwala na kontynuowanie naruszenia, może pozostać pociągnięta do odpowiedzialności, jeśli osoba atakująca wykorzysta zaatakowany system, którego zabezpieczenia zostały naruszone, do zaatakowania innych systemów. Strategia opóźnionego

powstrzymywania jest niebezpieczna, ponieważ osoba atakująca może poszerzyć nieautoryzowany dostęp lub złamać zabezpieczenia innych systemów."